Проблема: неэффективность инвестиций в обеспечение кибербезопасности из-за отсутствия правильных метрик кибербезопасности

При огромном числе злоумышленников, стремящихся проникнуть в сети предприятий, при множестве инсайдерских и новых угроз велика вероятность несанкционированного доступа к информационным ресурсам предприятий. К вышеупомянутым рискам добавляется человеческий фактор, поскольку специалисты должны правильно сконфигурировать каждое средство обеспечение кибербезопасности, чтобы оно работало максимально эффективно. Предприятия обычно тратят все больше денег на обеспечение кибербезопасности, покупая новые защитные средства. При этом усложняется управление такого рода средствами.

Коренной проблемой здесь является большая сложность измерения уровня безопасности (security posture). Без проведения этих измерений крайне трудно обеспечивать требуемый уровень безопасности, невозможно давать количественную оценку рискам для бизнеса, определять отдачу от инвестиций в решения для обеспечения кибербезопасности, оптимизировать эти инвестиции.

Решение: проактивный постоянный контроль уровня безопасности

Чтобы гарантировать надежную защиту сетей, предприятия должны принять наступательный подход, предполагающий использование ПО имитации проникновений и атак (breach and attack simulation), чтобы постоянно проверять (в масштабе предприятия) работают ли средства обеспечения кибербезопасности должным образом и оптимизированы ли они для обеспечения максимальной защиты.

С помощью решения Keysight Threat Simulator предприятия могут измерять свои уровни безопасности, оценивать эффективность имеющихся средств обеспечения кибербезопасности и получать рекомендации по повышению уровня безопасности. Основываясь на этом, предприятия могут оптимизировать имеющиеся защитные решения, чтобы повысить уровень безопасности без установки дополнительных дорогостоящих средств защиты.

Решение Keysight Threat Simulator разработано специалистами, которые уже более 20 лет лидируют в области тестирования систем защиты сетей. Исследования, постоянно проводимые подразделением Application and Threat Intelligence, обеспечивают регулярный выпуск обновлений, благодаря которым заказчики имеют доступ к новейшим сценариям взломов и имитациям угроз.

Ключевые характеристики

- Проверка средств обеспечения кибербезопасности выполняется в качестве услуги (Validation-as-a-Service) посредством сервиса Software-as-a-Service (SaaS), поэтому потребление данной услуги происходит через браузер, никакого ПО устанавливать не нужно, всегда доступна последняя версия услуги.

- Представляет собой гибкую облачную платформу для имитации проникновений и атак, масштабируемую по мере укрупнения сети.

- Дает практические рекомендации по исправлению неполадок, помогающие улучшить и оптимизировать работу средств обеспечения кибербезопасности.

- Использует компактные программные агенты на базе контейнеров, не зависящие от типа инфраструктуры, что позволяет задействовать их на сети заказчика, а также в частных и публичных облаках.

- Первая информация о проверяемых средствах обеспечения кибербезопасности начинает поступать через несколько минут после начала работы.

- Использует полностью управляемую инфраструктуру Dark Cloud, имитирующую внешних хакеров, вредоносные хосты и серверы С2C.

- Предоставляет современный простой в использовании веб-интерфейс.

- Имеет встроенные функции интеграции с решениями ведущих производителей средств защиты сетей, включая компании IBM, Splunk, CheckPoint, Cisco, Fortinet, Palo Alto Networks и Juniper.

- Использует обширную библиотеку векторов угроз, методик атак и способов кражи данных.

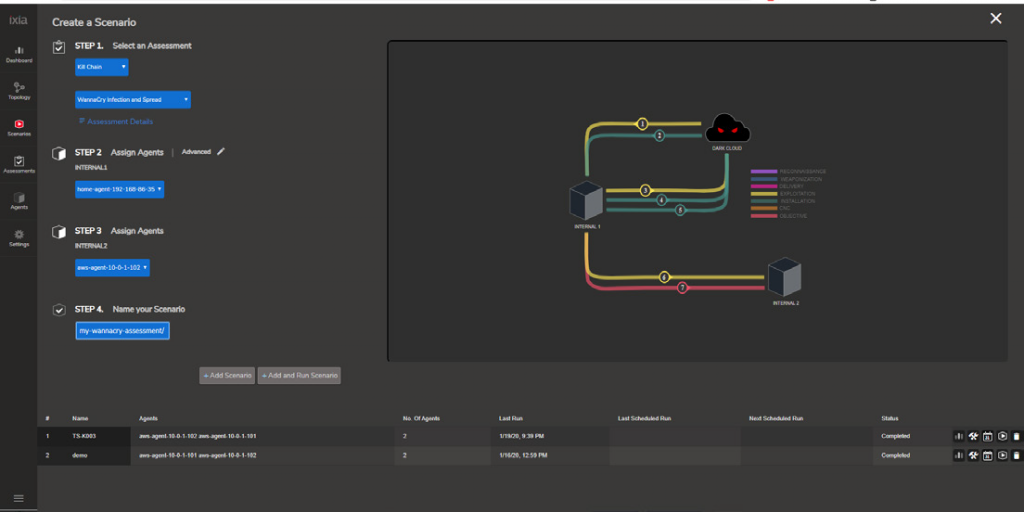

- Имеет встроенные возможности имитации всех этапов кибератак (kill chain) для распространенных видов взломов и атак APT.

- Есть планировщик, обеспечивающий непрерывную оценку уровня безопасности во всей корпоративной сети.

- Эластичная масштабируемость агентов Threat Simulation.

- Есть агент-посредник SIEM, обеспечивающим взаимодействие с инструментами SIEM.

- Встроенная поддержка захвата пакетов.

- Отображает лестничные диаграммы, дополняющие заданные оценки безопасности.

- Предусмотрено тегирование агентов с поддержкой метаданных, предоставляемых пользователями каждому агенту для улучшения управления агентами.

- Возможна группировка агентов, создающая уровни абстракции, что обеспечивает простую и быструю проверку многочисленных сетевых сегментов одновременно.

- Возможно (в качестве опции) разделение плоскостей управления и данных.

Полезность

- Экономия денежных затрат за счет максимального повышения эффективности используемых средств и процессов обеспечения кибербезопасности.

- Реализация непрерывно повторяемых измерений уровня безопасности.

- Предотвращение повторов ранее случившихся инцидентов и атак.

- Оценка того, как новые угрозы кибербезопасности могут проявить себя в действующей сети.

- Определение оптимальной комбинации средств обеспечения кибербезопасности.

Возможности продукта

В области обеспечения безопасности сетей наилучшая защита реализуется с помощью нападения. Keysight Threat Simulator — это платформа для имитации проникновений и атак, которая предоставляет специалистам по кибербезопасности на предприятиях информацию об эффективности используемых средств защиты и полезные рекомендации по повышению уровня безопасности.

Облачные бессерверные вычисления

Keysight Threat Simulator является полностью облачной платформой, предоставляемой по модели SaaS. Платформа имеет микросервисную архитектуру с управлением посредством интерфейсов API. Благодаря этой бессерверной реализации, Keysight Threat Simulator автоматически масштабируется по мере необходимости.

Будучи решением типа SaaS, данная платформа избавляет от трудностей, связанных с локальным развертыванием тестовых решений. Keysight Threat Simulator имеет современный простой пользовательский веб-интерфейс с широким набором функций без установки дополнительных модулей (out-of-the-box).

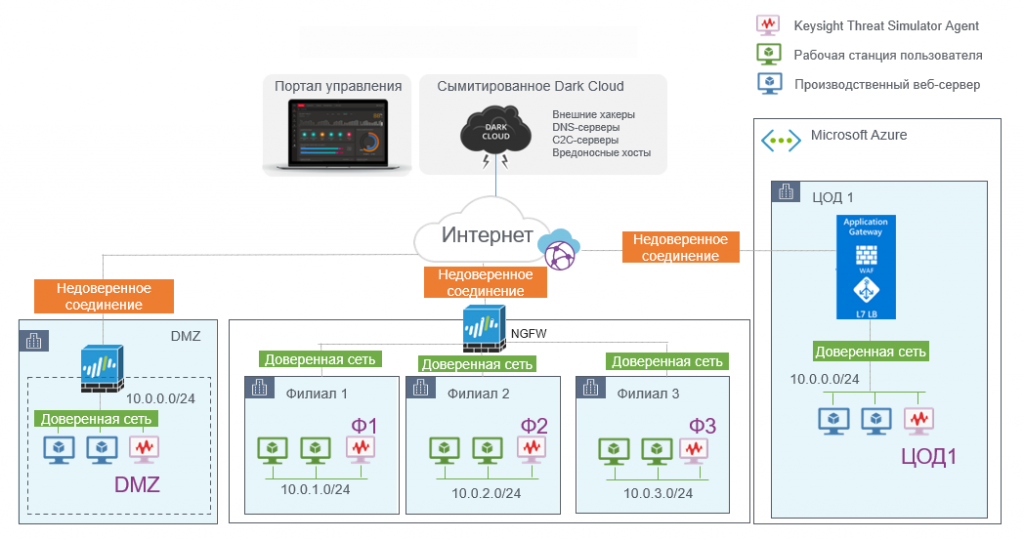

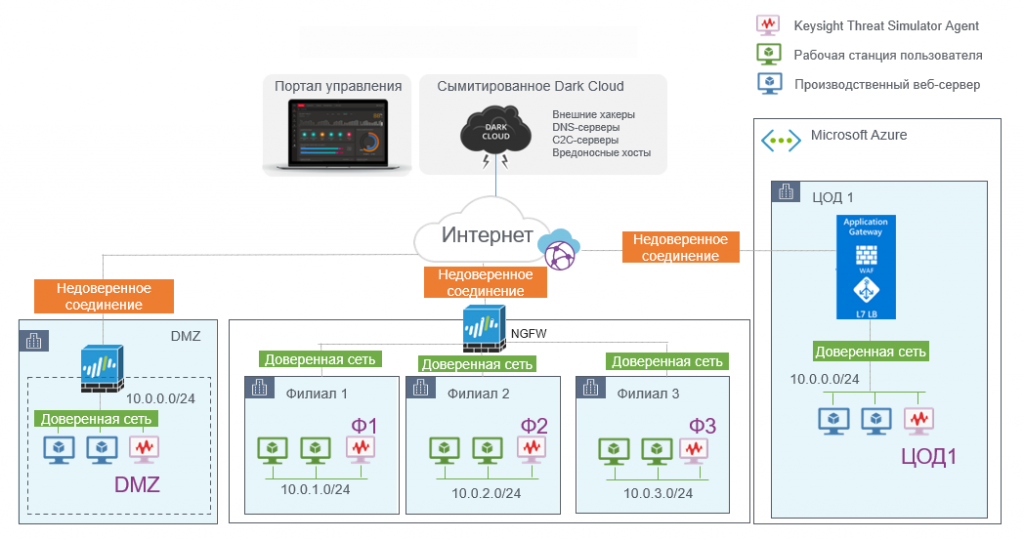

Пример реализации решения Keysight Threat Simulator

Keysight Threat Simulator состоит из трех основных компонентов:

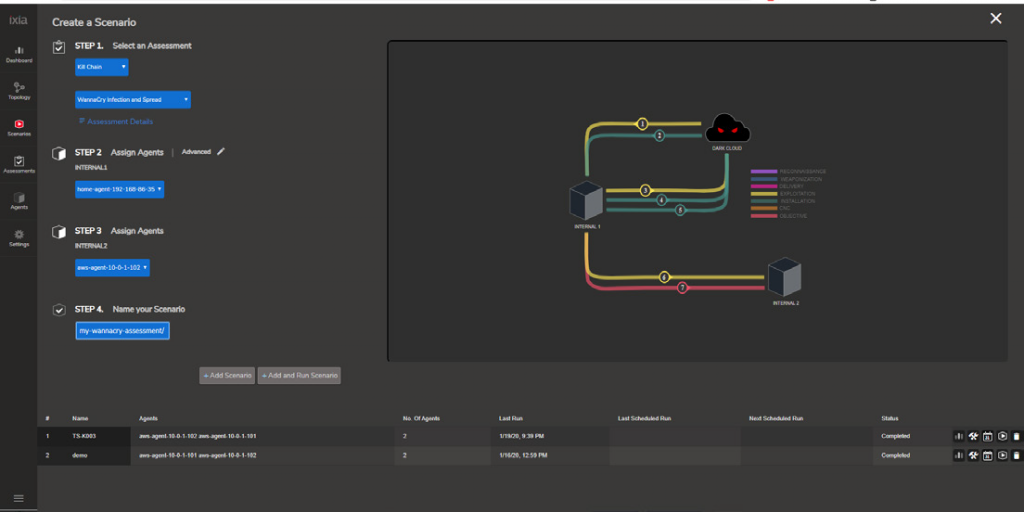

- Портал управления с дружественным к пользователю веб-интерфейсом, с помощью которого несложно конфигурировать и запускать сценарии оценки работоспособности средств защиты, определять дрейф уровня безопасности, получать полезные рекомендации.

- Элемент Dark Cloud, активирующий агентов по требованию для имитации источников угроз (например, вредоносных сайтов, внешних хакеров) в публичном пространстве.

- Агенты, устанавливаемые в сети предприятия. Они выполнены в формате контейнеров Docker и могут быть задействованы в качестве атакуемых систем или источников угроз для выполнения безопасных реалистичных сценариев имитации атак и проникновений.

Интеграция с экосистемой средств защиты сетей на предприятиях

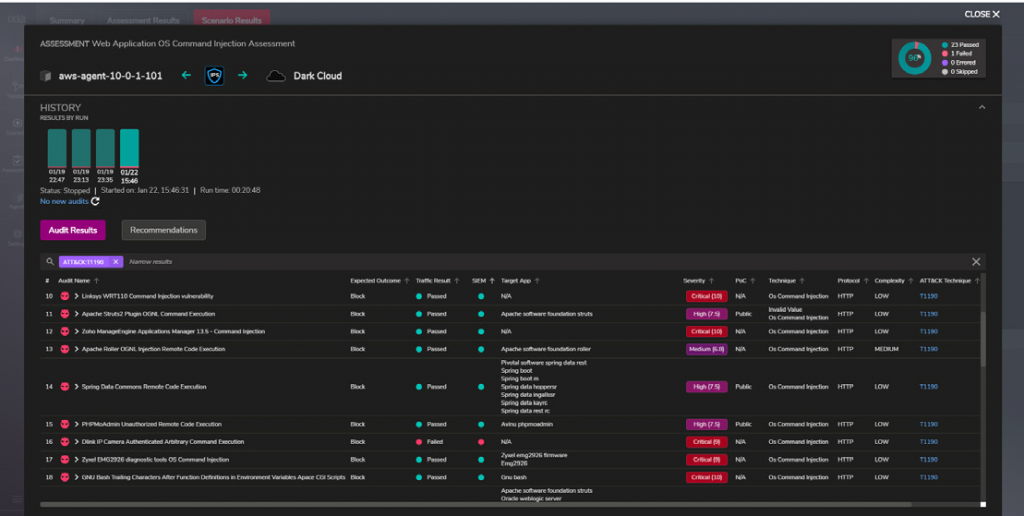

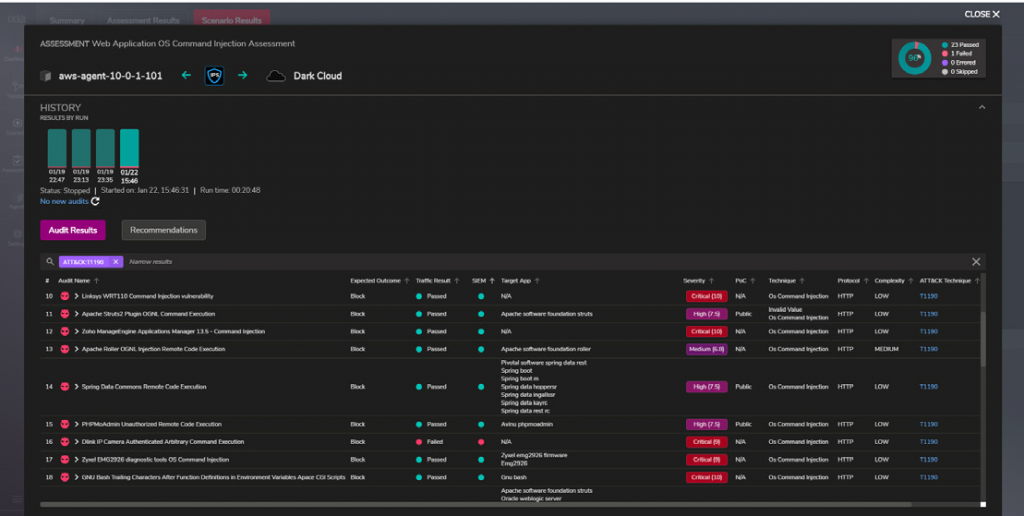

Платформа Keysight Threat Simulator имеет функции интеграции с большой экосистемой средств защиты сетей, что помогает получать полезные рекомендации по повышению эффективности этих средств. Интеграция с SIEM-решениями ведущих производителей обеспечивает сквозную проверку функций обнаружения и предотвращения вторжений, а также выявление сенсоров безопасности, которые могут отказать. Двунаправленная связь с инструментами SIEM дает возможность специалистам SOC быстро отличать сымитированные атаки от реальных.

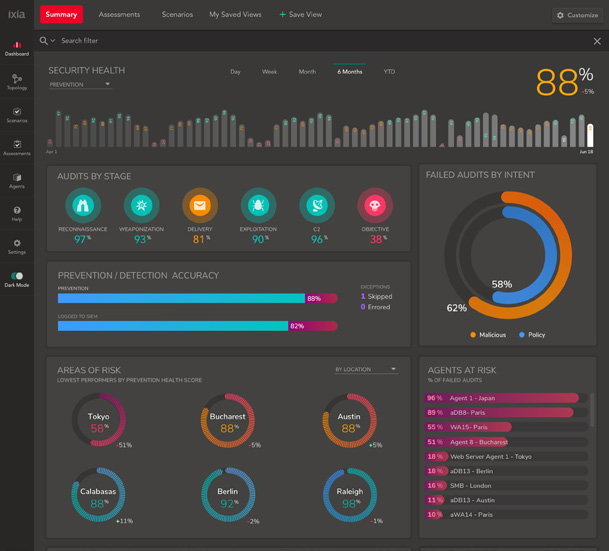

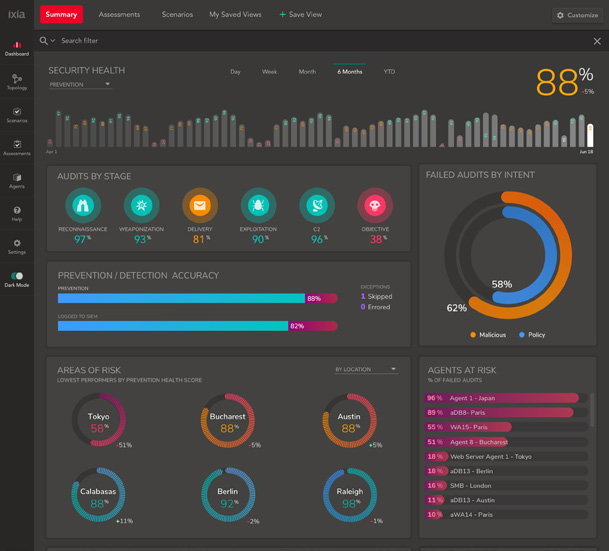

Пользовательский веб-интерфейс платформы Threat Simulator (информационная панель, экран создания сценариев, подробные результаты)

Спецификация

Общие характеристики

- Платформа тестирования, реализующая безопасное моделирование атак и проникновений. Платформа масштабируется по мере укрупнения сети.

- Современный простой в использовании веб-интерфейс.

- Выдача полезных рекомендаций, помогающих улучшить и оптимизировать работу средств обеспечения кибербезопасности.

- Оценка предотвращения вторжений с контролем тенденции в изменении этой оценки для выявления дрейфа уровня безопасности.

- Оценки обнаружения вторжений и оповещения о них с контролем тенденции в изменении этой оценки для выявления дрейфа уровня безопасности.

- Распределенная архитектура с компактными программными агентами.

- Выдача первой информации о проверяемых средствах кибербезопасности через несколько минут после начала работы.

- Встроенная поддержка захвата пакетов.

- Средство просмотра топологий.

- Информационные панели (Summary, Assessment, Scenario, Agents).

Имитация атак и проникновений

- Активная проверка всех фаз жизненного цикла атаки.

- Обширная библиотека методик вторжений, векторов угроз и моделей kill chain.

- Безопасность — Threat Simulator никогда не работает с производственными серверами, атаки имитируются только между агентами.

- Возможность проведения атак с использованием зашифрованного и незашифрованного текста.

- Оценка уровня безопасности при использовании следующих видов средств защиты: WAF, IDS/IPS, DLP, фильтр URL, антивирусный шлюз и Malware Sandbox.

- Активная проверка средств обеспечения кибербезопасности в ЦОДе и на периметре сети.

- Поддержка IPv4.

Threat Simulator Agent

- Для работы этих компактных программных агентов на базе контейнеров нужны: 1 vCPU, ОЗУ объемом 1 Гбайт и дисковое пространство объемом 8 Гбайт.

- Эти агенты не зависят от типа инфраструктуры, что позволяет задействовать их в сети заказчика, а также в частных и публичных облаках.

- Агент функционирует на компьютере с 32- или 64-разрядным x86-совместимым процессором.

- Загрузка и установка длятся менее 2 минут.

- Поддерживает IPv4.

SIEM Connector Agent

- Для работы этих компактных программных агентов на базе контейнеров нужны: 1 vCPU, ОЗУ объемом 1 Гбайт и дисковое пространство объемом 8 Гбайт.

- Функционирует на компьютере с 32- или 64-разрядным x86-совместимым процессором.

- Загрузка и установка длятся менее 2 минут.

- Является посредником (прокси) между решением Threat Simulator и инструментом SIEM.

- Поддерживает IPv4.

Интеграция с инструментами SIEM