В наше время организации используют широкий набор решений по обеспечению информационной безопасности (ИБ) для защиты своих сетей от кибератак и аномалий трафика. Но чем больше защитных решений они устанавливают, тем сложнее становятся инфраструктуры ИБ. В результате образуется мешанина защитных решений, которую тяжело проверять и масштабировать. Еще хуже то, что сложность инфраструктур ИБ создает риск снижения их эффективности и надежности работы сети.

Для преодоления данной проблемы предприятиям нужно решение для тестирования сетевых приложений и систем обеспечения ИБ, способное проверять стабильность, точность и качество работы сетей и сетевых устройств.

Таким решением является тестовая платформа Ixia с приложением BreakingPoint. Данное приложение, имитирующее реальный легитимный трафик, DDoS-атаки, а также атаки, осуществляемые с помощью эксплойтов, вредоносного ПО и методик обхода средств защиты, позволяет аттестовать инфраструктуру ИБ организации, снизить риск ухудшения работы сети почти на 80% и повысить готовность к отражению атак почти на 70%.

Сможет ли конкретная конфигурация или реализация системы безопасности выдержать кибератаку? BreakingPoint дает ответ на этот вопрос посредством имитации легитимного и вредоносного трафика для тестирования и оптимизации работы сетевых решений при наиболее реалистичных условиях эксплуатации. Возможно тестирование не только функциональности, но и масштабируемости сетевых решений.

В плане обеспечения сетевой безопасности тестовые решения на базе приложения BreakingPoint дают возможность:

Что касается функционирования сетей, то тестовые решения на базе BreakingPoint позволяют:

Программа ATI (Application and Threat Intelligence) реализуется несколькими инженерными подразделениями, расположенными по всему миру. Эти подразделения, проводящие скоординированные исследования и имеющие многолетний опыт изучения «поведения» приложений, хакерской активности и методов атак, обеспечивают постоянное обновление приложения BrealkingPoint. Специалисты, реализующие программу ATI, используют передовые методы контроля сетей для сбора, идентификации и предоставления информации, нужной для точного тестирования функционирования и защищенности сетевых решений в самых реалистичных сымитированных условиях работы в сети. Выпуская обновления каждые две недели в течение более чем 10 лет, специалисты, реализующие программу ATI, создали библиотеку программных средств для имитации более 37 тыс. атак (включая DDoS-атаки и атаки с использованием вредоносного ПО), более 360 широко используемых приложений, а также для выполнения более 2 тыс. заранее подготовленных тестов.

Дополнительная характеристика программы ATI:

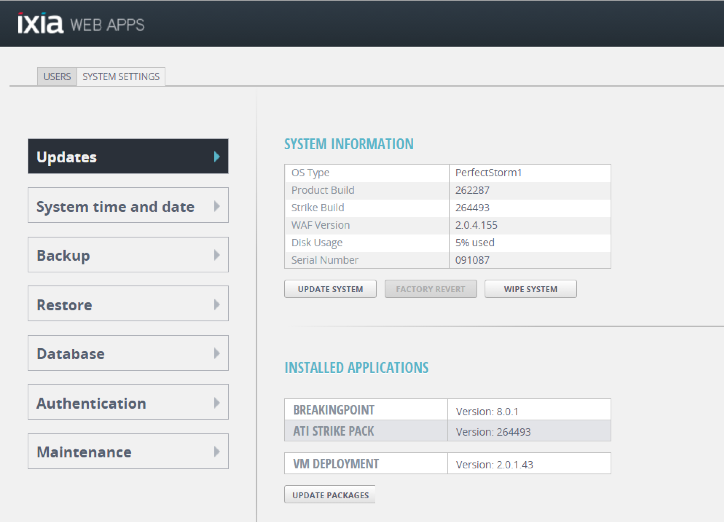

Пакеты программ ATI можно обновлять посредством интуитивно понятного пользовательского интерфейса приложения BreakingPoint

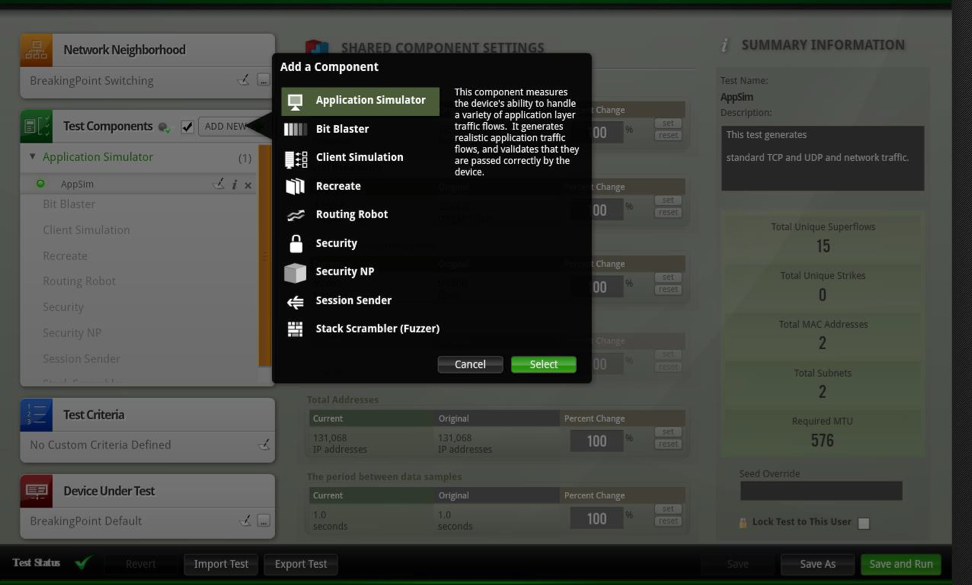

Единый графический веб-интерфейс BreakingPoint обеспечивает простое централизованное управление всеми компонентами и функциями данного приложения. Тестовые компоненты помогают конфигурировать легитимный трафик приложений, вредоносный и некорректный трафик, а также трафик без учета состояния сеансов.

| Тестовые компоненты | |

|---|---|

| Наименование | Описание |

| Application Simulator | Дает возможность пользователям создавать смешанный трафик различных приложений и запускать тесты в «двуручном» (2-Arm) режиме (когда Breaking Point является клиентом и сервером) для тестирования устройств, «осведомленных» о приложениях |

| BitBlaster | Измеряет пропускную способность тестируемого устройства при передаче кадров второго уровня без учета состояния сеансов. Анализирует способность тестируемого устройства работать с высокоскоростным трафиком без повреждения и отбрасывания пакетов |

| Client Simulation | Обеспечивает генерацию клиентского трафика посредством Super Flows для подачи его на тестируемые серверы при работе в «одноручном» режиме (когда BreakingPoint функционирует как клиент) |

| Live AppSim | Повышает степень реалистичности тестового трафика путем использования полученной от решения TrafficREWIND информации о конфигурации трафика, отражающей динамический характер работы действующих сетей и приложений; использует способность TrafficREWIND записывать и воспроизводить характеристики трафика действующей сети в течение продолжительных периодов времени |

| Recreate | Воспроизводит захваченный трафик через порты оборудования BreakingPoint |

| Routing Robot | Определяет правильность маршрутизации трафика тестируемым устройством путем передачи маршрутизируемого трафика из одного интерфейса и контроля трафика на принимающем интерфейсе. Эта возможность полезна для проведения тестирования по методике RFC2544 и испытаний решений для отражения DDoS-атак |

| Security | Определяет способность тестируемого устройства ИБ защищать атакуемый хост. В ходе тестирования имитируются атаки на хост и проверяется, успешно ли устройство ИБ блокирует эти атаки |

| Security NP | Часть компонента Security, позволяющая передавать вредоносный трафик в больших объемах. |

| Session Sender | Определяет способность тестируемого устройства устанавливать и поддерживать большое число TCP-сессий в течение периода времени |

| Stack Scrambler | Проверяет надежность различных протокольных стеков, посылая дефектные пакеты IP, TCP, UDP, ICMP и Ethernet (сгенерированные по методике фаззинга) на тестируемое устройство |

Специализированные тестовые компоненты BreakingPoint

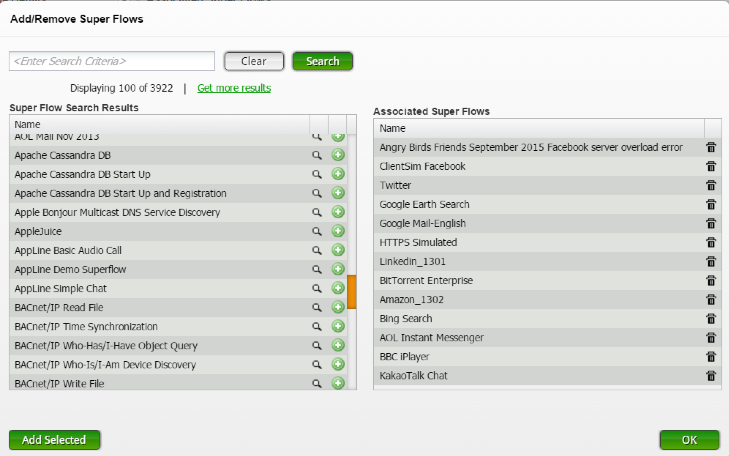

BreakingPoint имитирует более 300 реальных приложений, для каждого из которых можно сконфигурировать определенные действия (flow) с целью имитации динамического контента и «поведения» многочисленных пользователей в сети. Кроме того, BreakingPoint содержит более 100 заранее заданных профилей комбинаций приложений, характерных для корпоративных и операторских сетей.

Реализм контента критически важен для проверки работоспособности устройств и сетей, «осведомленных» о приложениях, поскольку он прямо влияет на работу функции анализа трафика. BreakingPoint имеет разнообразную функциональность для простоты генерации полезной нагрузки пакетов, подходящей для имитируемых приложений. К этим функциям относятся:

BreakingPoint обеспечивает гибкость эмуляции различных приложений и протоколов с возможностью создания реалистичных смесей приложений.

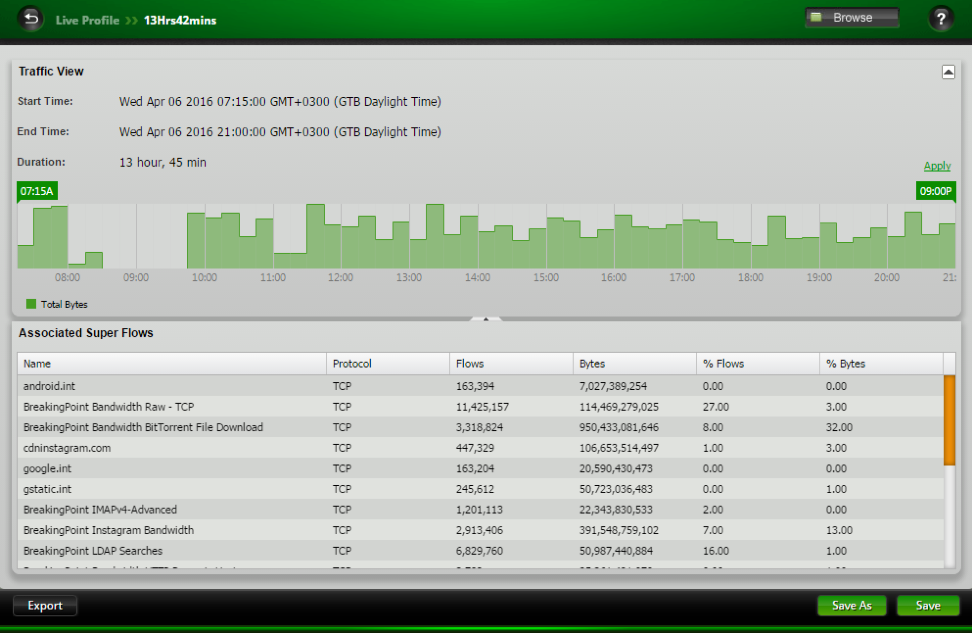

Решение Ixia TrafficREWIND дополняет BreakingPoint, с высокой точностью транслируя информацию о трафике действующей сети в конфигурации тестового трафика. Данное решение имеет масштабируемую архитектуру и работает в реальном масштабе времени. TrafficREWIND использует метаданные о трафике действующей сети для записи и воспроизведения характеристик этого трафика в течение продолжительных периодов времени (до семи суток). Конфигурация, полученная от TrafficREWIND, используется в тестовом компоненте Live AppSim в составе BreakingPoint. Компонент Live AppSim добавляет новую грань тестирования, давая возможность пользователям не только тиражировать профили трафика, относящиеся к реальным приложениям, но и динамически изменять состав трафика для моделирования динамического характера работы действующих сетей и приложений в лаборатории.

Live AppSim, используемый для реализации конфигураций трафика, экспортированных решением TrafficREWIND, открывает беспрецедентные возможности тестирования:

Профиль реального трафика (Live Profile), созданный посредством импорта информации о конфигурации трафика из TrafficREWIND

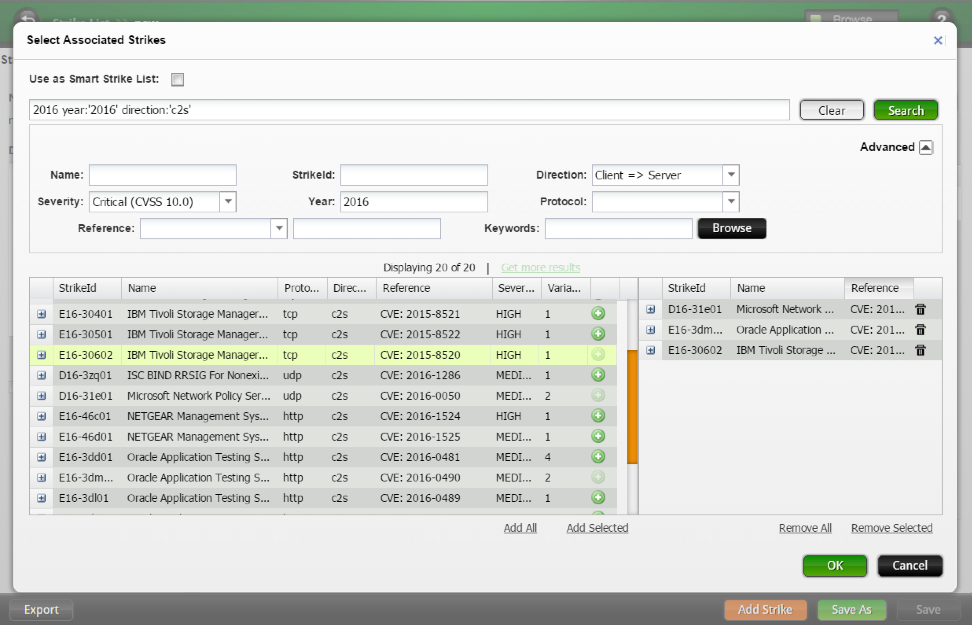

На основе BreakingPoint может быть реализовано самое полное в отрасли решение для тестирования устройств сетевой безопасности, включая IDS, IPS, межсетевые экраны и средства защиты от DDoS-атак. BreakingPoint определяет способность тестируемого устройства защищать атакуемый хост, имитируя атаки на хост и проверяя, успешно ли устройство блокирует эти атаки. Для задания теста устройства безопасности нужно лишь выбрать Strike List и Evasion Setting. Или используйте одну из заданных по умолчанию опций.

Приложение BreakingPoint:

Интеллектуальная панель поиска облегчает ориентацию среди более 37 тыс. атак

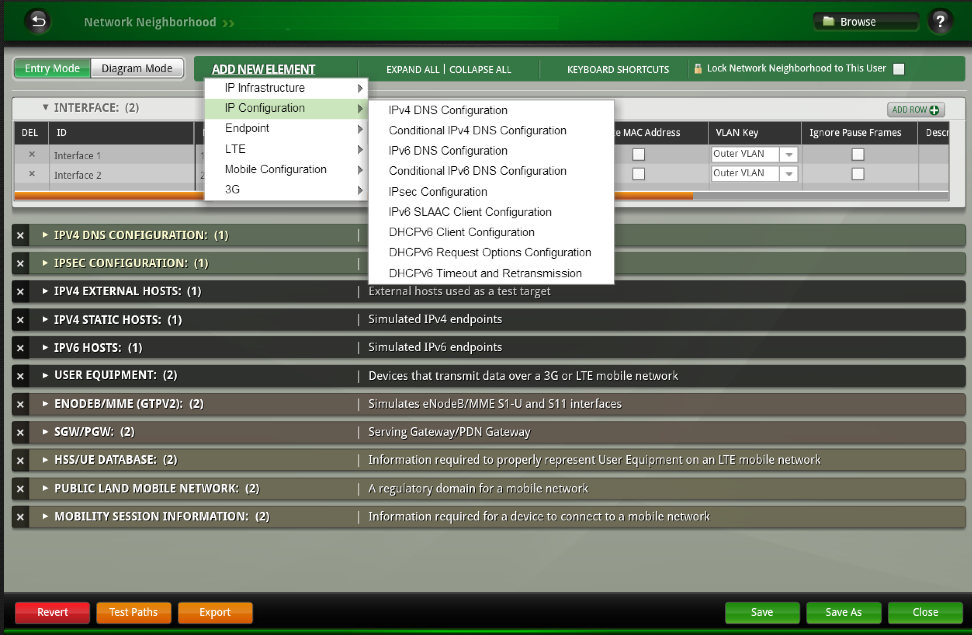

Имеющаяся в BreakingPoint возможность задания сетевого окружения (Network Neighborhood) обеспечивает гибкость создания как простых, так и очень сложных сетевых сред. В состав этих сред могут входить широко используемые сетевые элементы, поддерживающие сетевые технологии и протоколы IPv4, IPv6, VLAN, IPsec, DHCP, а также элементы инфраструктур сетей мобильной связи 3G/4G.

Сложное сетевое окружение, содержащее ключевые элементы сети мобильной связи

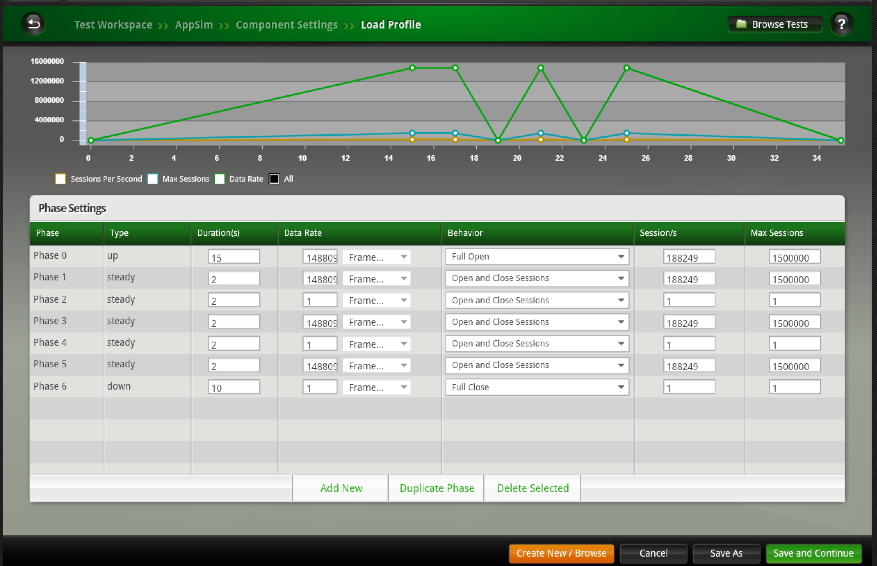

С помощью этих профилей пользователи могут осуществлять тонкое управление трафиком в процессе выполнения теста. Пользователи могут задавать различные условия работы в сети и динамику нагрузки, например по распределению Пуассона или всплески нагрузки.

Профиль нагрузки с микровсплеском трафика

Используйте широкие возможности автоматизации и похожие на программы-мастера «лаборатории», предназначенные для проведения различных видов тестирования, включая аттестацию систем легального перехвата, решений для предотвращения утечки данных (DLP), устройств для отражения DDoS-атак, а также для тестирования сетей/устройств Ethernet по методике RFC2544 и систем многоадресной передачи (Multicast Lab). Кроме того, для автоматизации тестирования доступны API-интерфейсы REST и TcL.

Тест, сконфигурированный с использованием DDoS Lab

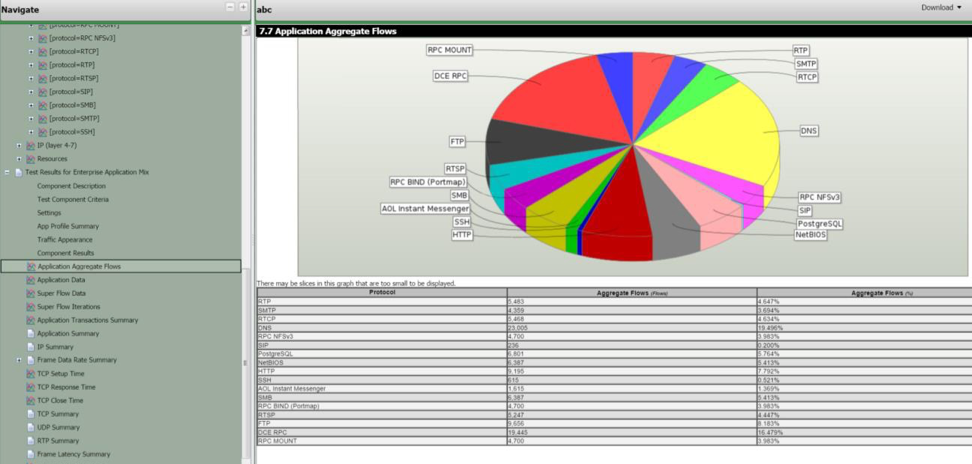

Обширные отчеты, выдаваемые приложением BreakingPoint, содержат детальную информацию о тестировании, в том числе сведения о компонентах, используемых в тестировании, адресах, конфигурации тестируемого устройства, версиях систем и результатах тестирования.

Все отчеты содержат объединенный раздел с результатами о тестировании, в котором находится суммарная статистика по всем тестовым компонентам. Кроме того, в отчетах имеется распределенная во времени информация для выявления проблем в тех временных интервалах, в которых они произошли.

Все отчеты автоматически генерируются в HTML-формате для просмотра в веб-браузере, но результаты тестирования можно экспортировать в различные форматы: XLS, HTML, PDF, RTF, CSV или ZIP (CSV-файлы). Отчеты автоматически генерируются в процессе тестирования, их можно просматривать на странице Results.

Имеется возможность составления сравнительных отчетов, позволяющая запускать множество итераций одного и того же теста на различных нагрузочных модулях или портах и сравнивать полученные результаты. Есть опция сравнения всех разделов тестов. Или можно выбрать только отдельные разделы для сравнения.

Фрагмент отчета с информацией о смеси потоков

Платформа Ixia CloudStorm — первое в мире мультитерабитное решение для тестирования приложений и устройств информационной безопасности. Благодаря возможности масштабирования путем установки дополнительных нагрузочных модулей в шасси, достигается суммарная скорость трафика приложений более 2 Тбит/с в одной интегрированной системе тестирования. В этой системе используются нагрузочные модули CloudStorm, имеющие по два порта SFP28 100GE. Модуль CloudStorm имеет новаторскую архитектуру, позволяющую имитировать трафик сложных приложений и большой объем трафика DDoS-атак на линейной скорости 200 Гбит/с. Благодаря поддержке функциональности прокси-устройств, возможно тестирование веб-прокси и SSL-решений. Аппаратная акселерация шифрования обеспечивает высокую производительность при работе с протоколами IPsec и SSL.

При использовании нагрузочных модулей PerfectStorm система тестирования масштабируется до суммарной скорости трафика приложений около одного терабита в секунду (при полностью заполненном шасси). Оборудование PerfectStorm генерирует трафик приложений с учетом состояния сеансов и вредоносный трафик, имитируя миллионы реальных пользовательских сред для тестирования инфраструктур, отдельных устройств или целых систем. С выпуском на рынок нагрузочных модулей PerfectStorm Fusion появилось возможность в одной системе тестирования задействовать тестовые приложения IxLoad и BreakingPoint.

Тестовое оборудование PerfectStorm ONE было разработано для того, чтобы ИТ-отделам предприятий и специалистам по информационной безопасности были доступны компактные системы тестирования на базе приложения BreakingPoint. Продукт Ixia PerfectStorm ONE представляет собой хорошо масштабируемую платформу PerfectStorm для тестирования сетевых решений на уровнях 4–7, выполненную в виде многофункционального моноблочного устройства. Масштабируясь по общей скорости передачи сымитированного трафика приложений от 4 до 80 Гбит/с, устройство PerfectStorm ONE позволяет реализовать бизнес-модель «покупай только то, что нужно» для соответствия корпоративным бюджетам. Если в дальнейшем потребности в тестировании возрастут, устройство может быть расширено.

| Производительность аппаратных платформ для BreakingPoint | |||

|---|---|---|---|

| Показатель (*) | PerfectStorm ONE Fusion 8×10GE/2×40GE |

PerfectStorm Fusion 8×10GE/2×40GE |

CloudStorm Fusion 2×100GE |

|

|

|

|

| Скорость передачи трафика приложений, Гбит/с | 80 | 80 | 200 |

| Скорость установления TCP-соединений, млн соед./с | 1,45 | 1,45 | 3,5 |

| Число одновременных потоков трафика приложений | 60 млн | 60 млн | 120 млн |

| Скорость передачи SSL-трафика, Гбит/с | 20 | 20 | 65 |

| Скорость установления SSL-соединений (ключ 2К и AES256), число соед./с | 200 000 | 200 000 | 400 000 |

| Число одновременных потоков SSL | 1 млн | 1 млн | 2 млн |

| Скорость передачи трафика приложений поверх SCTP, Гбит/с | 5 | 5 | 10 |

| Скорость передачи трафика приложений поверх IPsec, Гбит/с | 25 | 25 | 60 |

| Число одновременных туннелей IPsec | 500 000 | 500 000 | 1 млн |

| Скорость создания туннелей IPsec | 2000 | 2000 | 4000 |

| Скорость передачи трафика приложений поверх GTP, Гбит/с | 80 | 80 | 170 |

| Скорость подключения UE с передачей трафика по GTP, млн/с | 2 | 2 | 5 |

| Число туннелей GTP | 18 млн | 18 млн | 27 млн |

| Примечание. Указаны максимальные значения показателей одного устройства или нагрузочного модуля. | |||

| Параметр | Значение |

|---|---|

| Имитируемые приложения | Более 360 прикладных протоколов, включая Yahoo! Mail и Messenger, Google Gmail, Skype, BitTorrent, eDonkey, RADIUS, SIP, RTSP, RTP, HTTP, SSL, Facebook, Twitter Mobile, YouTube, Apple FaceTime, а также другие протоколы, мобильных и социальных сетей и другие протоколы |

| Имитируемые интерфейсы беспроводных сетей |

|

| Реализуемые функции элементов беспроводных сетей |

|

| Сетевой доступ |

|

| Реализуемые методики тестирования и «лаборатории» |

|

| Имитация атак |

|

К имитируемым атакам относятся:

|

| Тип | Модель |

|---|---|

| Виртуальная платформа |

|

| Шасси |

|

| Устройства/нагрузочные модули |

|